Защита данных в сетях LTE

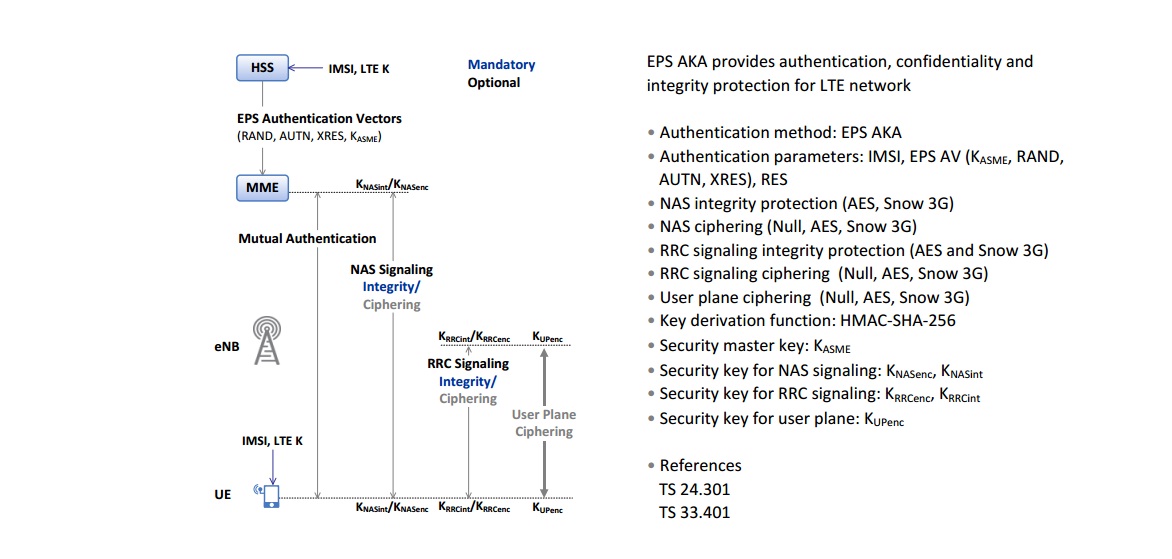

Архитектура сетей LTE (Long Term Evolution) сильно отличается от схемы, используемой в существующих сетях FOMA (3G). Это различие порождает необходимость адаптировать и улучшать механизмы обеспечения безопасности. Наиболее важным требованием к механизмам безопасности остается гарантия по крайней мере того же уровня безопасности, который уже существует в сетях стандарта 3G. Основные изменения и дополнения, предназначенные для удовлетворения новых требований, были сформулированы следующим образом:

· – иерархическая ключевая инфраструктура, в рамках которой для решения различных задач используются различные ключи;

· – разделение механизмов безопасности для слоя без доступа (NAS), на котором осуществляется поддержка связи между узлом ядра сети и мобильным терминалом (UE), и механизмов безопасности для слоя с доступом (AS), обеспечивающего взаимодействие между оконечным сетевым оборудованием (включая набор базовых станций NodeB(eNB)) и мобильными терминалами;

· – концепция превентивной безопасности, которая способна снизить масштабы урона, наносимого при компрометации ключей;

· – добавление механизмов безопасности для обмена данными между сетями 3G и LTE.

Требования безопасности для технологии LTE

В настоящий момент широко используются различные механизмы безопасности для сетей 3G, позволяющие обеспечить конфиденциальность пользовательских данных, аутентификацию абонентов, конфиденциальность данных при их передаче по протоколам U-Plane (пользовательские данные) и C-Plane (управляющие данные), а также комплексную защиту протокола C-Plane при его совместном использовании с другими международными стандартами обмена. Существуют четыре основных требования к механизмам безопасности технологии LTE:

· – обеспечить как минимум такой же уровень безопасности, как и в сетях типа 3G, не доставляя неудобства пользователям;

· – обеспечить защиту от Интернет-атак;

· – механизмы безопасности для сетей LTE не должны создавать препятствий для перехода со стандарта 3G на стандарт LTE;

· – обеспечить возможность дальнейшего использования программно-аппаратного модуля USIM (Universal Subscriber Identity Module, универсальная сим-карта).

Последние два пункта обеспечиваются использованием механизма 3GPP AKA (Authentication and Key Agreement). Требования же безопасности к компоненту Evolved Packet Core, т.е. к ядру сети LTE, могут быть выполнены с использованием технологии безопасной доменной зоны (NDS – Network Domain Security) на сетевом уровне, как это описано в стандарте TS33.210, так же, как и для сетей 3G.

Тем не менее, так как в технологии LTE некоторый функционал контроллеров радиосети (RNC) интегрирован в eNB, то решения, применимые в рамках 3G-сетей, не могут быть прямо переложены на сети LTE. К примеру, базовые станции eNB осуществляют хранение ключа шифрования только на период сеанса связи с мобильным терминалом. То есть, в отличие от сетей 3G, ключ шифрования для закрытия управляющих сообщений не хранится в памяти, если связь с мобильным терминалом не установлена. Кроме того, базовые станции сети LTE могут быть установлены в незащищённой местности для обеспечения покрытия внутренних помещений (например, офисов), что, ожидаемо, приведет к возрастанию риска несанкционированного доступа к ним. Поэтому меры противодействия, описанные ниже, разработаны специально для минимизации вреда, наносимого в случае кражи ключевой информации из базовых станций.

Ключевая иерархия

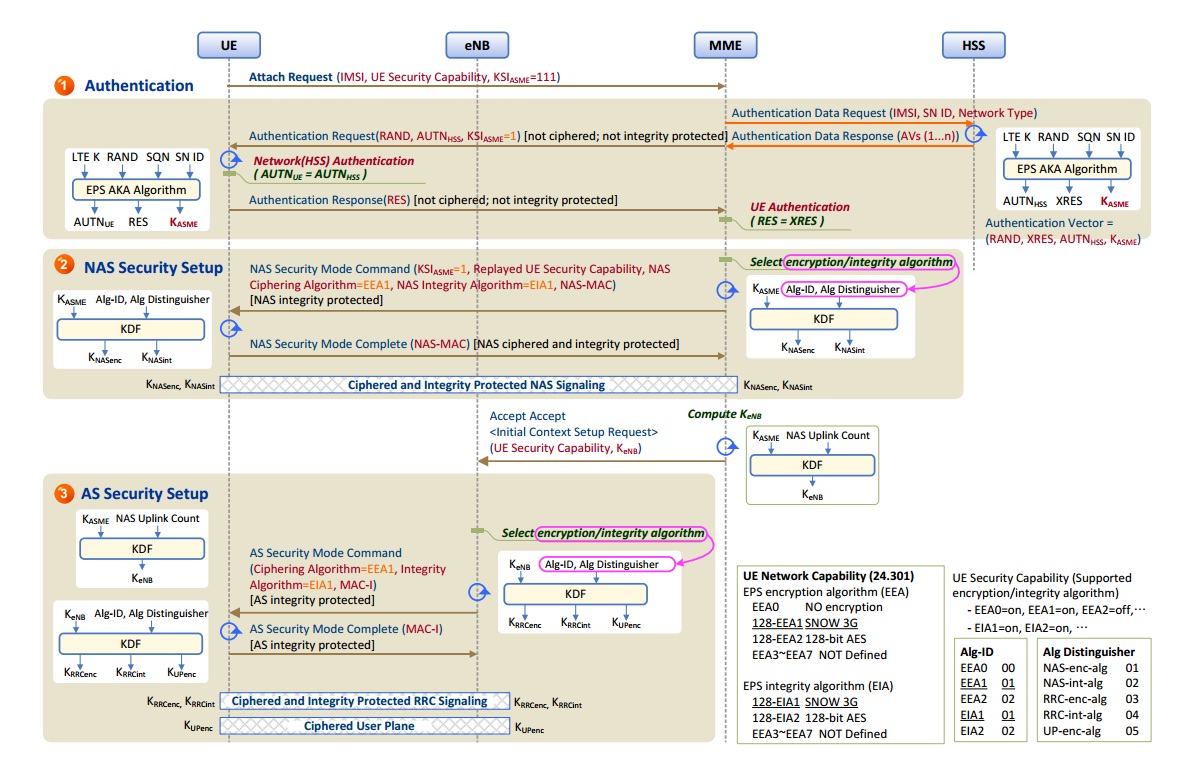

Для закрытия данных в сетях LTE используется потоковое шифрование методом наложения на открытую информацию псевдослучайной последовательности (ПСП) с помощью оператора XOR (исключающее или) так же, как и в сетях 3G. Ключевым моментов в схеме является тот факт, что псевдослучайная последовательность никогда не повторяется. Алгоритмы, используемые в сетях 3G и LTE, вырабатывают псевдослучайную последовательность конечной длины. Поэтому для защиты от коллизий ключ, используемый для генерации ПСП, регулярно меняется, например, при подключении к сети, в процессе передачи и т.д. В сетях 3G для генерации сеансового ключа необходимо использование механизма Аутентификации и Ключевого обмена (AKA). Работа механизма AKA может занять доли секунды, необходимые для выработки ключа в приложении USIM и для установления соединения с Центром регистрации (HSS). Таким образом, для достижения скорости передачи данных сетей LTE необходимо добавить функцию обновления ключевой информации без инициализации механизма AKA. Для решения этой проблемы в рамках технологии LTE предлагается использовать иерархическую ключевую инфраструктуру:

Так же, как и в сетях 3G, приложение USIM и Центр аутентификации (AuC) осуществляет предварительное распределение ключей (ключа К). Когда механизм AKA инициализируется для осуществления двусторонней аутентификации пользователя и сети, генерируются ключ шифрования CK и ключ общей защиты, которые затем передаются из ПО USIM в Мобильное оборудование (ME) и из Центра аутентификации в Центр регистрации (HSS). Мобильное оборудование (ME) и Центр регистрации (HSS), используя ключевую пару (CK;IK) и ID используемой сети, вырабатывает ключ KASME. Устанавливая зависимость ключа от ID сети, Центр регистрации гарантирует возможность использования ключа только в рамках этой сети. Далее KASME передается из Центра регистрации в устройство мобильного управления (MME) текущей сети, где используется в качестве мастер-ключа (дословно - базовой информации ключевой иерархии). На основании KASME вырабатывается ключ KNASenc, необходимый для шифрования данных протокола NAS между Мобильным устройством (UE) и Устройством мобильного управления(MME), и ключ KNASint, необходимый для защиты целостности. Когда Мобильное устройство (UE) подключается к сети, MME генерирует ключ KeNB и передает его базовым станциям. В свою очередь, из ключа KeNB вырабатывается ключ KUPenc, используемый для шифрования пользовательских данных протокола U-Plane, ключ KRRCenc для протокола RRC (Radio Resource Control - протокол взаимодействия между Мобильными устройствами и базовыми станциями) и ключ KRRClint, предназначенный для защиты целостности.

Разделение механизмов безопасности для Слоя без доступа(NAS) и Слоя с доступом (AS)

Поскольку предполагается, что большие объемы данных могут передаваться только при подключенном Мобильном устройстве (UE), сеть LTE устанавливает защищенное соединение между Мобильным устройством (UE) и базовой станцией (eNB) только для подключенных мобильных устройств. Следовательно, Мобильному устройству в режиме ожидания не нужно сохранять свое состояние на базовой станции. Так как сообщения уровня Слоя без доступа (NAS) передаются на Мобильное устройство в режиме ожидания, защищенный канал уровня NAS устанавливается между Мобильным устройством и узлом ядра сети, т.е. устройством мобильного управления (MME). После аутентификации Мобильного устройства устройство мобильного управления запоминает мастер-ключ текущей сети KASME. Функции безопасности уровня NAS инициализируют шифрование и комплексную защиту NAS-соединения, используя для этого ключи KNASenc и KNASint. К этому моменту устройство мобильного управления (MME) должно определить, от какого именно мобильного устройства пришел запрос на прохождение аутентификации. Это необходимо для корректного выбора ключей для алгоритма дешифрования и проверки целостности передаваемых данных. Поскольку параметр UE ID (IMSI – идентификатор мобильного абонента) должен быть защищен при передаче по радиосети, для технологии LTE было предложено использовать вместо него временный параметр GUTI (временный идентификатор мобильного оператора). Значение GUTI периодически изменяется, таким образом, становится невозможно отследить, какое именно значение использует конкретное мобильное устройство.

Как только мобильное устройство входит в режим активности, базовая станция инициализирует механизмы безопасности уровня доступа (AS - Access Stratum) с помощью специальных команд. С этого момента механизмы обеспечения безопасности контролируют любое взаимодействие между устройством и базовой станцией. Алгоритмы, используемые для обеспечения безопасности уровня доступа, выбираются независимо из перечня алгоритмов, используемых для уровня Слоя без доступа. Для стран, запрещающих шифрование информации, существует режим, обеспечивающий установление надежного соединения без закрытия данных.

В сетях LTE алгоритмы шифрования и обеспечения комплексной безопасности основаны на технологии Snow 3G и стандарте AES. Помимо этих двух алгоритмов, технология 3GPP использует два дополнительных алгоритма таким образом, что даже если один из алгоритмов будет взломан, оставшиеся должны обеспечить безопасность сети LTE.

USIM –шифрование, отличие от SIM карты

USIM-карта - это расширенная версия SIM-карты, которая поддерживается мобильными телефонами LTE, с увеличенным объемом встроенной памяти.

Главной особенностью USIM является возможность использования как для систем 3G, так и 2G (GSM)и совместимость их независимо от изготовителя.

В USIM содержатся:

o данные пользователя;

o алгоритмы и ключи идентификации;

o подписные данные пользователя на услуги;

o данные для доступа к сети GSM.

Основными функциями USIM являются:

o аутентификация — установление подлинности пользователя к USIM; USIM — к сети и сети — к USIM;

o безопасность (конфиденциальность данных пользователя, шифрование и обеспечение целостности данных, хранение ключей аутентификации и шифрования, определение различных уровней безопасности);

o выбор и обеспечение услуг: список, проверка полномочий доступа, управление персонализацией услуг, информация об их кредитной стоимости, вычисление стоимости услуг в выбранной валюте, информация о местоположении пользователя в виде временного идентификатора мобильного пользователя, информация о режиме работы (тип сети, оборудования), фиксация времени звонка, список имен точек доступа, настраиваемое меню, идентификация изображений (формат, параметры разрешения), поддержание синхронизации с внешними базами данных, список услуг, предоставляемых через сеть GSM;

o телефонная книга (500 телефонных номеров, номера факса, телефонов экстренных вызовов, адреса электронной почты, операции выбора номеров из телефонной книги, параметры вызовов);

o данные пользователя (класс контроля управления доступом с учетом приоритета и т. п.);

o параметры сети (несущие частоты сот и т. п.);

o взаимодействие с сетью GSM.

Помимо непосредственно однозначной идентификации абонента, такая карта выступает хранилищем пользовательского контента, включая мультимедийные файлы, игры, контакты. Таким образом, наличие USIM-карты позволяет избавиться от дополнительных флеш-карт. Кроме того, USIM-карты обмениваются информацией с телефоном в 100 раз быстрее обычных карт памяти

В USIM используется шифрование PKI

Инфраструктура открытых ключей (англ. PKI - Public Key Infrastructure) — набор средств (технических, материальных, людских и т. д.), распределённых служб и компонентов, в совокупности используемых для поддержки криптозадач на основе закрытого и открытого ключей.

В основе PKI лежит использование криптографической системы с открытым ключом и несколько основных принципов:

1. закрытый ключ известен только его владельцу;

2. удостоверяющий центр создает сертификат открытого ключа, таким образом удостоверяя этот ключ;

3. никто не доверяет друг другу, но все доверяют удостоверяющему центру;

4. удостоверяющий центр подтверждает или опровергает принадлежность открытого ключа заданному лицу, которое владеет соответствующим закрытым ключом.

Фактически, PKI представляет собой систему, основным компонентом которой является удостоверяющий центр и пользователи, взаимодействующие между собой посредством удостоверяющего центра.

Модель безопасности в сетях LTE

Модель безопасности (trust model) сети LTE очень похожа на модель, предложенную в рамках сетей UMTS. Её можно грубо описать как сеть, состоящую из надежной опорной сети (core network), а также совокупности интерфейсов между базовыми станциями, пользовательскими устройствами и опорной сетью, которые уязвимы для атак.

Взаимодействие базовых станций и опорной сети основывается на протоколах IPsec и IKE. Сильные криптографические методы обеспечивают защиту типа точка-точка для соединения между опорной сетью и пользовательским устройством.

В архитектуре сети LTE для создания плоской структуры сети было принято решение отказаться от контроллеров радиосети - RNC.

Тем не менее, так как в технологии LTE некоторый функционал контроллеров интегрирован в базовые станции, то решения, применимые в рамках сетей третьего поколения, не могут быть прямо переложены на сети LTE. К примеру, базовые станции осуществляют хранение ключа шифрования только на период сеанса связи с мобильным терминалом. То есть, в отличие от сетей третьего поколения, ключ шифрования для закрытия управляющих сообщений не хранится в памяти, если связь с мобильным терминалом не установлена. Кроме того, базовые станции сети LTE могут быть установлены в незащищенной местности для обеспечения покрытия внутренних помещений (например, офисов), что, ожидаемо, приведет к возрастанию риска несанкционированного доступа к ним. Таким образом, основное место в котором пользовательские данные находится под угрозой это непосредственно базовая станция.

Безопасность базовых станций

Чтобы свести к минимуму подверженность атакам, базовая станция должна обеспечить безопасную среду, которая поддерживает выполнение таких чувствительных операций, таких как шифрование и расшифровка пользователей данных, хранения ключей. Кроме того, перемещение конфиденциальных данных должны ограничиваться этой безопасной средой. Поэтому меры противодействия, описанные ниже, разработаны специально для минимизации вреда, наносимого в случае кражи ключевой информации из базовых станций:

· Проверка целостности устройства

· Взаимная аутентификация базовой станции оператора (выдача сертификатов)

· Безопасные обновления

· Механизм контроля доступа

· Синхронизация времени

· Фильтрация трафика

Даже с предпринятыми мерами безопасности, следует учитывать атаки на базовые станции. Если атака успешна, то злоумышленник может получить полный контроль, включая доступ ко всем передаваемым данным, как от пользовательского устройства, так и информации передаваемой к другим базовым станциям.

Чтобы противодействовать результату такого рода нападений на базовую станцию, злоумышленник не должен быть в состоянии изменять как пользовательские данные, так и управляющие данные контрольного канала, предназначаемый другим базовым станциям.

Типы алгоритмов и размеры ключей в сетях LTE

В сетях LTE алгоритмы шифрования и обеспечения комплексной безопасности основаны на технологии Snow 3G и стандарте AES.

Помимо этих двух алгоритмов, в новых релизах планируется использоваться два дополнительных алгоритма таким образом, что даже если один из алгоритмов будет взломан, оставшиеся должны обеспечить безопасность сети LTE. В настоящее время для проверки целостности данных и шифрования алгоритмы, используемые в LTE, имеют 128-битные ключи.

Тем не менее, в спецификациях имеется возможность использовать 256-битные ключи. В качестве алгоритмов шифрования используются следующие:

· 128-EEA1 основанный на алгоритме Snow 3G. В точности повторяет алгоритм UEA2, специфицированный для сетей UMTS

· 128-EEA2 основанный на алгоритме AES

Для проверки целостности данных, спецификации предлагают следующие алгоритмы:

· 128-EIA1 основанный на алгоритме Snow 3G. В точности повторяет алгоритм UIA2, специфицированный для сетей UMTS

· 128-EIA2 основанный на алгоритме AES

Sim карта

6 контактный разъем на карте

6 контактный разъем на карте

8 контактный разъем на карте

8 контактный разъем на карте

|

Контакт |

Имя |

Описание |

|

1 |

VCC |

+5 VDC power supply input (optional use by the card) |

|

2 |

RESET |

Either used itself (reset signal supplied from the interface device) or in combination with an interal reset control circuit (optional use by the card). If internal reset is implemented, the voltage supply on Vcc is mandatory |

|

3 |

CLOCK |

Clocking or timing signal (optional use by the card) |

|

4 |

GND |

Ground (reference voltage) |

|

5 |

Vpp |

Programing voltage input (optional). This contact may be used to supply the voltage required to program or to erase the internal non-volatile memory. |

|

6 |

I/O |

Input or Output for serial data to the integrated circuit inside the card |

|

7 |

I/O or N/C |

Input or Output for data or not connected |

|

8 |

As or N/C |

Application specific or not connected |

Микрочип состоит из микросхем микропроцессора и памяти.Микросхемы памяти делятся на ROM- (постоянное запоминающее устройство) и RAM- (оперативная память).

В ROM-память оператором мобильной связи записывается операционная система, код IMSI, являющийся уникальным и обеспечивающий идентификацию SIM-карты в сети, индивидуальный ключ Ki, предназначенный для шифрования (если быть более точным,то с помощью ключа Ki и генеруемого случайного числа с помощью алгоритма A8 создаётся 64-битный ключ Kc. Ключ Ki хранится на конкретной SIM-карте и в базе данных оператора, содержится в тайне и никогда не передается между оператором и абонентом, а ключ Kcиспользуется для шифрования данных, передаваемых между сотовым телефоном и базовой станцией сети). Так же в ROM- заносятся шифровальные алгоритмы и некоторые другие коды, в том числе список разрешенных сетей (коды TMSI - Temporary Mobile Subscriber Identity, LAI - Location Area Identification), PUK - Personal Unblocking Key для разблокирования SIM-карты в случае троекратного неправильного ввода PIN-кода.

В RAM-память записываются пользовательские данные: телефонные номера, SMS-сообщения, коды PIN1 и PIN2 (первый для ограничения несанкционированного доступа, второй для получения доступа к специальным функциям, поддерживаемым оператором мобильной связи). При неправильном введении любого из двух PIN-кодов происходит блокировка SIM-карты, после чего возможно разблокирование при помощи кодов PUK1 (для PIN1) и PUK2 (дляPIN2). Код PIN может быть изменён пользователем в отличии от PUKкода.

После того как SIM-карта вставлена в телефон при включении последнего на контакт Vcc подается напряжение питания, SIM-карта сразу переходит в режим ожидания сигнала RESET на соответствующий вывод (данный сигнал формируется телефоном).Сразу после этого на вывод CLK подается сигнал синхронизации, после чего SIM-карта (если все в порядке) отвечает последовательностью сигналов ATR (Answer To Reset), выдавая её на вывод DATA (I / O). Телефон воспринимает сигнал ATR, включается в рабочий режим, запрашивает PIN-код и начинается регистрация в сети. Если сигнал ATR по каким-либо причинам не воспринят телефоном,то телефон SIM-карту отвергает, а на дисплей выдает соответствующее сообщение.

Процесс регистрации в сети (после ввода правильного PIN-кода) начинается с того, что на SIM-карту оператором посылается 128-битное случайное число. С помощью так называемого алгоритма A3 из этого числа и идентификационного ключа Ki (см. выше) генерируется 32-битный ответный сигнал SRES (Signed Response), который отсылается оператору для проверки достоверности данных. В случае,если идентификационная информация, записанная на SIM-карте,совпадет с имеющейся в базе данных оператора, выдается положительный ответ на регистрацию пользователя в сети, телефон выводит на дисплей соответствующее сообщение и переходит в нормальный рабочий режим.

USIM

Высоко производительная USIM-карта-это более продвинутый Тип SIM карт с ограниченными ресурсами она обеспечивает высокую производительность процессора, запоминающих устройств и высокоскоростных интерфейсов.

Эта функция USIM-карты-это не просто прирост производительности. Карта обеспечивает

функции управления для служб и личной жизни, она также может обеспечить различные

функции, которые не были предусмотрены ранее.

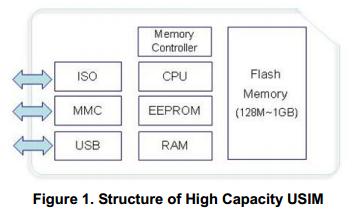

Как показано на рис. 1, USIM-содержит 32-битный процессор, EEPROM, RAM,

контроллер памяти, и флэш-память. Она также обеспечивает интерфейсы ISO, MMC и USB для связь с хост-приложениями.